0x00 前言

本次护网作为夜班应急溯源,顾名思义,没有应急事件,没有溯源要求,即可摸摸鱼,玩玩手机和学学习,在某一次回顾学习历程,总结学习笔记时,指挥突然发了一批IP清单,要求找找是否存在潜在红队人员,若非红队,也可以看看是否存在场外支援,送ta一副首饰,一身新衣服,一处新居室,包工作包分配.

本次报告IP:183...*

0x01 IP绑定情况查询

微步

https://x.threatbook.com/

先尝试利用微步看看该IP情况,可以看看服务器位置/标签/开放端口/绑定域名/whois等.

通过开放端口例如22可以反向渗透对方服务器,对方使用过程中势必在服务器中留下一下个人隐私情况,可以根据这些信息顺藤摸瓜,更好的溯源对方身份,例如存在50050可以确定对方正在运行CobaltStrike服务端,利用脚本进行爆破可能获取到C2权限,查看对方攻击进度和情况,上线大量肉鸡致使服务器崩溃等.

微步在线(ThreatBook)是国内目前“IP 信誉”维度做得最细的商业威胁情报源之一,覆盖 40+ 分类标签、9000+ 家族、10 亿+ 历史解析记录,且对个人/乙方蓝队免费额度相对友好。

按照微步情报,该IP存在大量漏洞利用行为,继续往下查看,发现存在解析域名,并且极有可能是个人使用

判断理由 --> 域名为姓名全拼

最最振奋人心的是,对方域名为cn结尾,众所周知,cn域名对注册人保护措施极为粗糙,可以直接查询到姓名

获取相关情报同样可以使用奇安信威胁情报中心,效果一致.

https://ti.qianxin.com/

Fofa

https://fofa.info/

这里最好的结果是对方在域名搭建了博客系统,可以从公开信息中获取到对方大量个人信息.

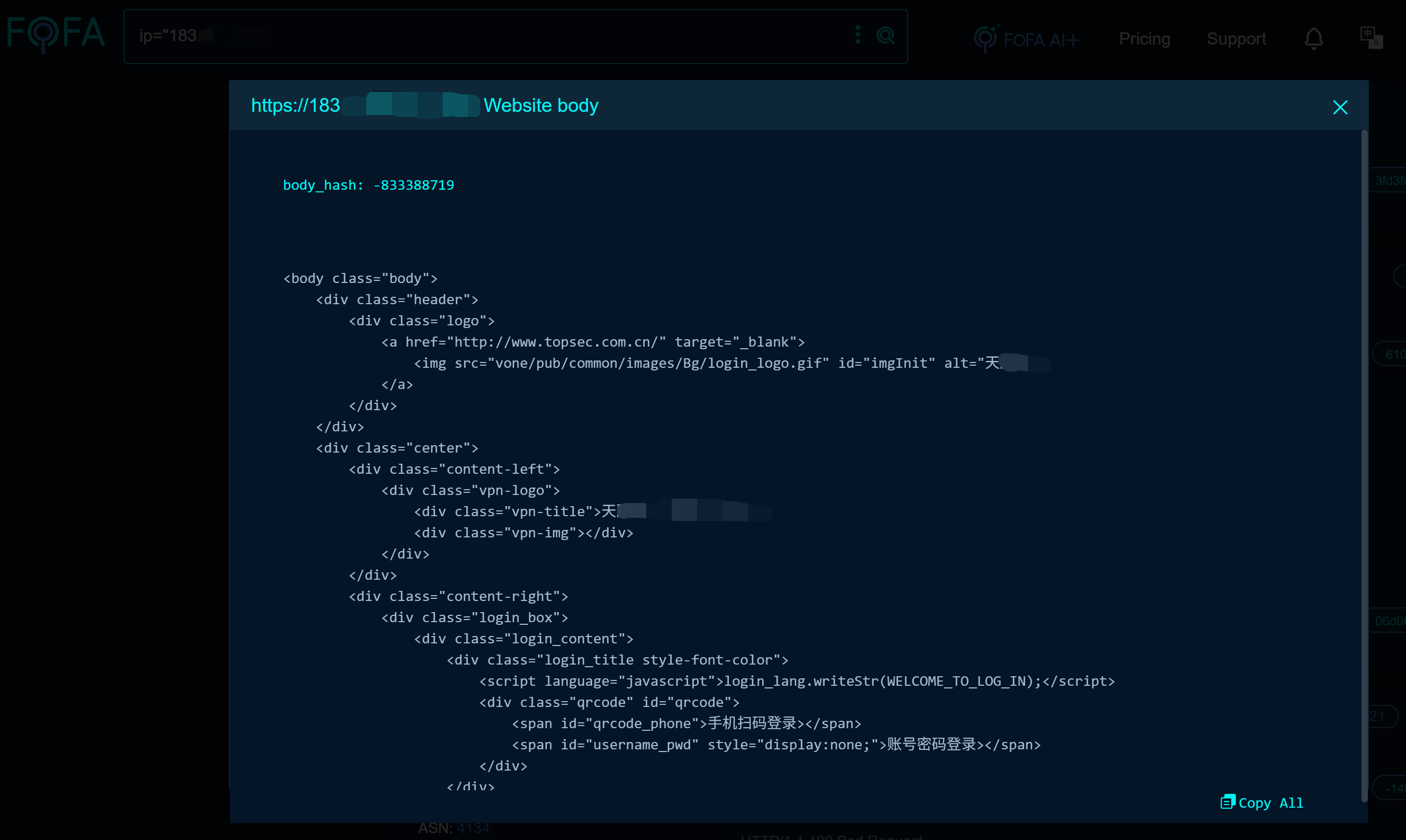

尝试利用fofa查看该IP存在什么服务,尝试从服务中获取拥有者蛛丝马迹,很幸运地发现存在一些有意思的信息,可以以此为依据锁定对方厂商信息,当然,也有可能是烟雾弹,是否为真实信息有待分晓.

如果对方搭建系统存在漏洞,甚至可以反向获取服务器权限,以此作为取证方向,获取对方一些信息.

发现是某家安全厂商的名称,可以作为后期定位确认具体人员依据

厂商:天*

0x02 域名反查ICP备案/Whois

由于已经获取到域名,可以从此处入手,查询相关域名信息,比如ICP备案/Whois,如果对方刚好使用自己的身份进行了备案,将极大方便后续溯源.

ICP备案

ICP备案(互联网信息服务备案)是中国大陆针对境内提供互联网信息服务的主体(包括网站、移动应用等)实施的法定管理制度。根据《互联网信息服务管理办法》和《非经营性互联网信息服务备案管理办法》,所有在中国境内从事非经营性互联网信息服务的主体需向工业和信息化部或其授权的省级通信管理局提交备案登记,未备案者不得开展服务。

https://beian.miit.gov.cn/#/Integrated/recordQuery

很可惜没有备案信息

Whois

WHOIS是一种用于查询互联网域名及IP地址注册信息的标准协议,是网络安全运营中重要的基础信息获取工具。

https://www.ggcx.com/main/integrated

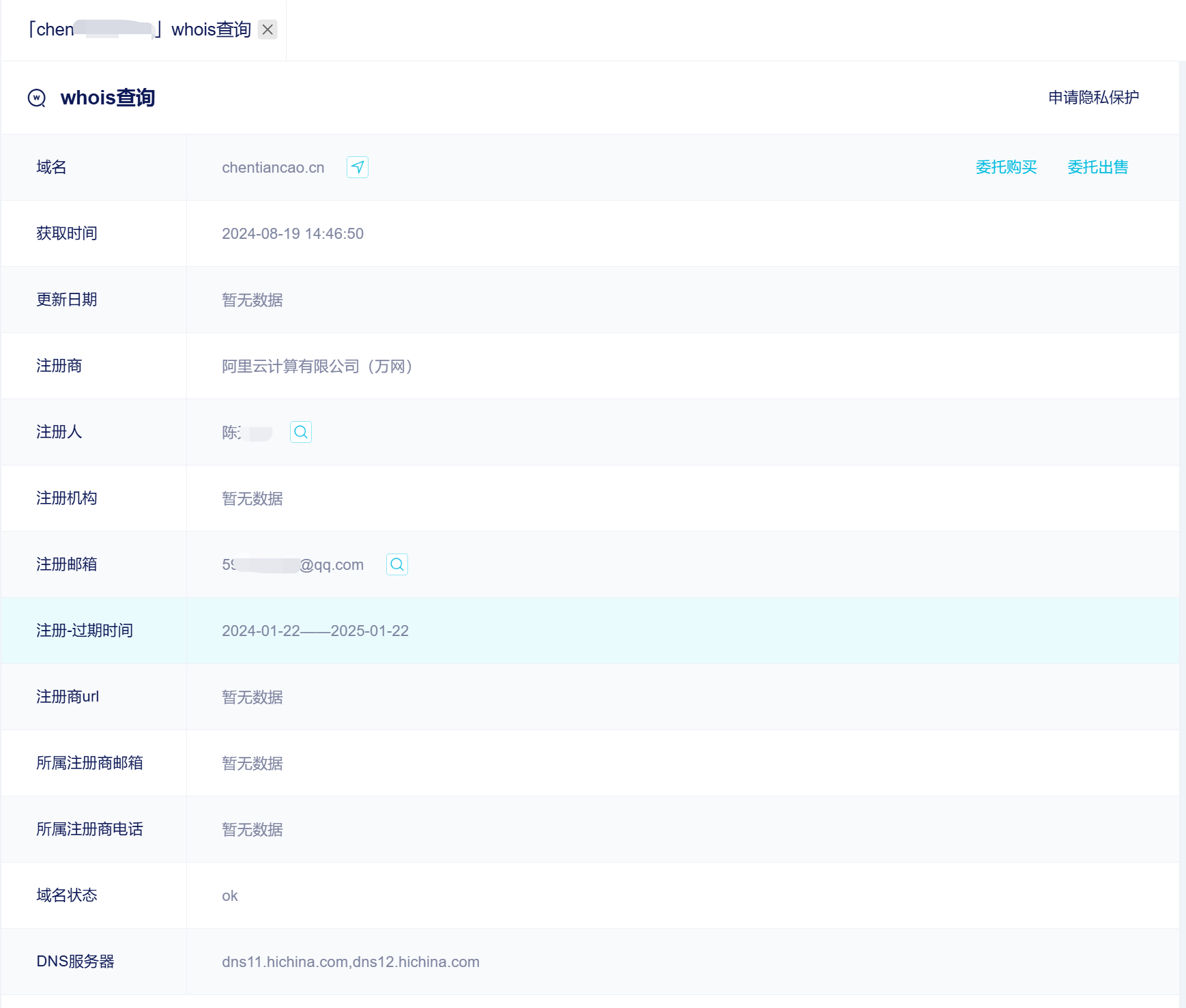

利用whois发现了注册人和注册邮箱,由于一致性,极有可能是个人注册

判断理由:姓名全拼和查询到的注册者一致,并且存在QQ邮箱,极有可能是本人

域名:chen*.cn

姓名:陈**

邮箱:5*@qq.com

0x03 QQ邮箱还原QQ查绑定手机

利用公开社工库,可以根据对方QQ号反查手机号,方便更深入的溯源.

已知信息:邮箱:5*@qq.com --> QQ:5*

https://qb.heikebook.com/index

以上可确认:

QQ:5*

手机号:185*

0x04 手机号确认真实身份

利用支付宝转账确认姓名是否对的上已知姓名

0x04 查询域名信息定位厂商

GoogleHacking语法定位

利用GoogleHacking语法,在公开信息中检索攻击者和安全厂商的关系,确认是否为该厂商攻击队成员.

https://www.google.com/

通过搜索已知厂商+已知人员

确定人员处于先前信息收集所在厂商

专利信息定位

利用专利信息导向的公司名称,确认对方是否处于先前信息中所在安全厂商.

https://c.wanfangdata.com.cn/patent

搜索相关人员姓名

确认人员所在公司为天*

到这里可以确认对方为天*安全厂商的红队人员.

0x05 手机号确定其他信息

社*库即可,此处不提供......

0x06 总结

此次溯源旅程就此结束,也算是运气好,希望大家在护网过程中也能一切顺利!

评论区